facebookなりすまし業者の犯人特定までの一連の流れ

昨年facebookでなりすましが流行ったのを覚えておりますでしょうか?

その犯人とふとしたきっかけで出会い、ちょっとした調査で犯人が特定できたのが一年前。近年なりすまし事体が無くなったためそろそろ公開してもよいだろうと投稿を踏み切りました。

ことの始まりは2013年夏、私のfacebookの友人がなりすましにあったのがきっかけでした。そのなりすましは例のごとく友達の友達、つまり私に友達申請を送ってきました。私は一度承認し、彼にメッセージを送ってみました。彼からの返事はありませんでした。

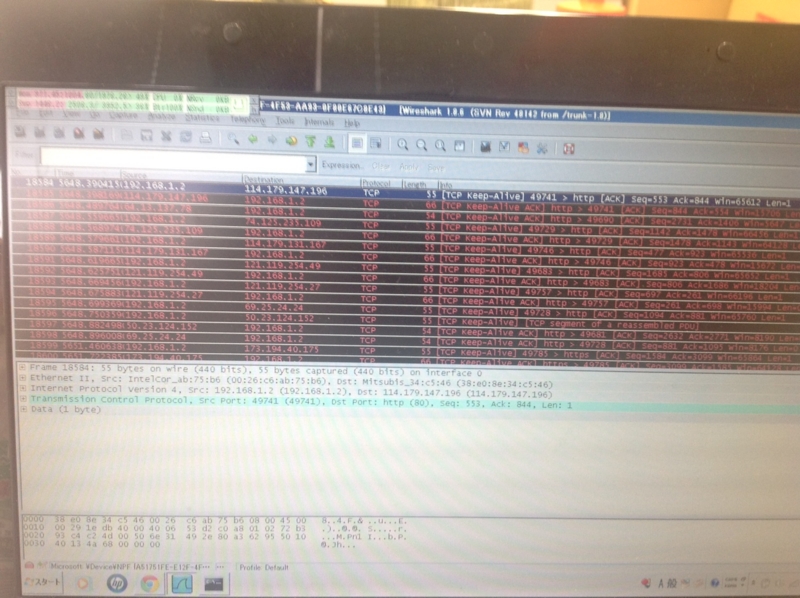

何日も何日も経った時、ふと私のPCが不審なパケットを受信しました。

というのも私はパケットを眺めるのが趣味で時間があると大体ボーっと流れるパケットを見つめています^^;垂れ流しているパケットから、明らかに特権上昇を模索している人がいました。

私は慎重に該当ポートを閉じ、ルータのログをオンにして攻撃を待ちました。

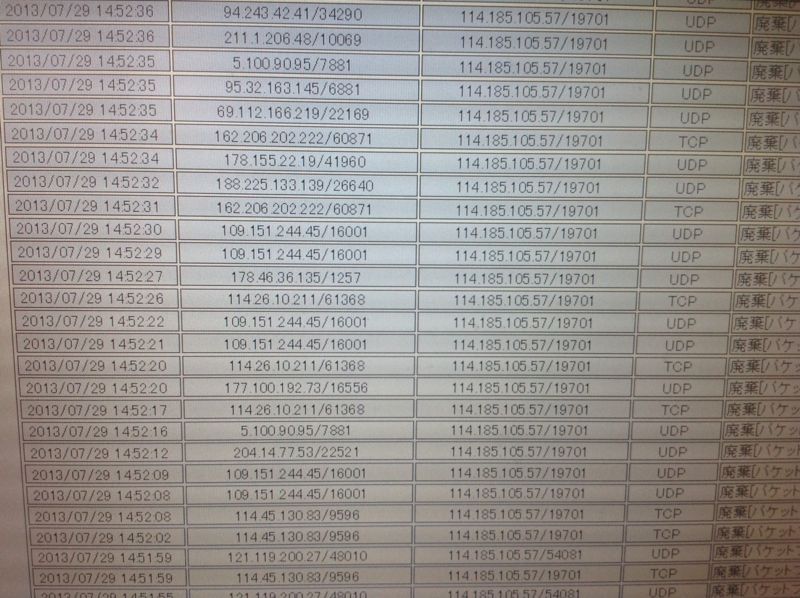

ほどなくして彼からのポートスキャンが行われました。

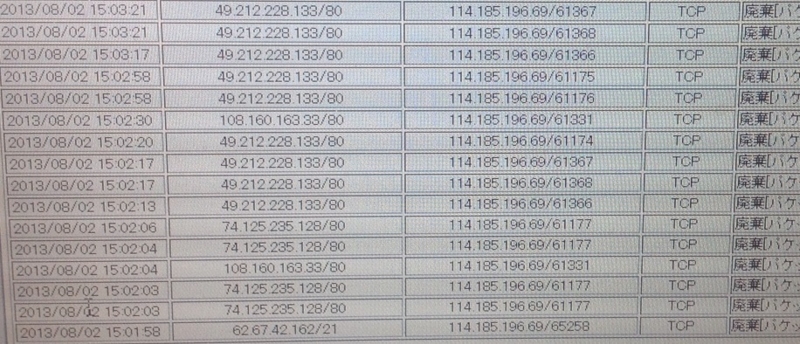

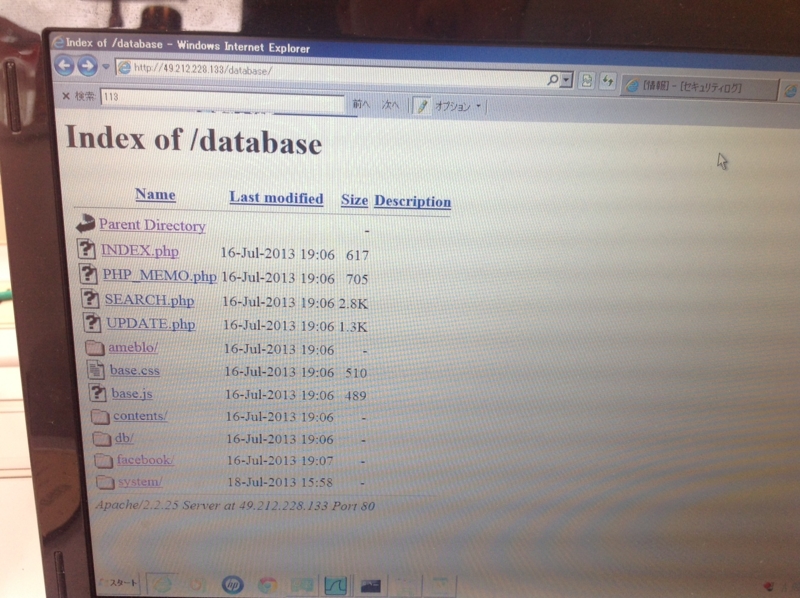

いろんなゾンビを使っているようですが80番ポートからアタックをしているのが気になりました。ひょっとしてwebサーバからブラウザを使ってアタックできるようにしているのか。そう考えた私はブラウザで手当たり次第アクセスしたところ、そのうちの一つで多分便利用に使っているファイル置き場を発見しました。

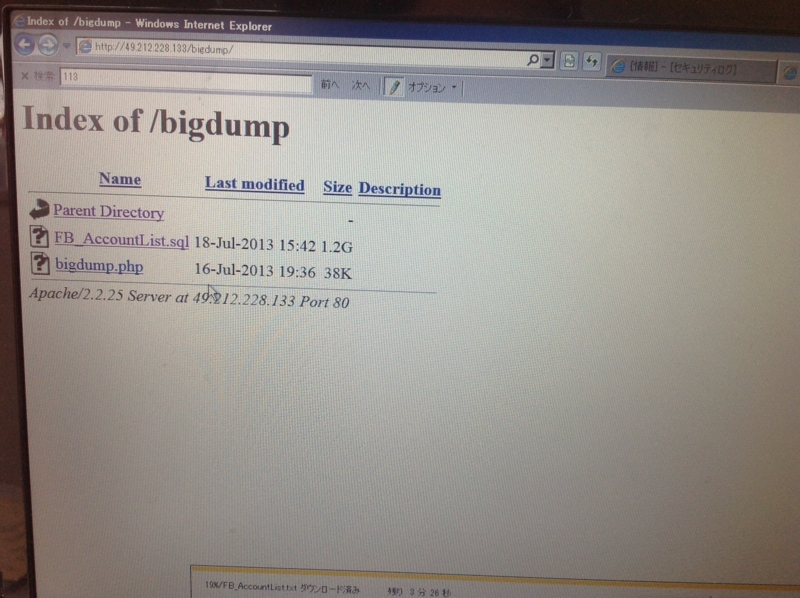

amebloとかsystemとか怪しいフォルダがいっぱいありますが、興味深いのはfacebookです。この時点でもしかしたらfececbookでメッセージを送ってみた人の攻撃かもと思い調べてみました。

するとfecebookのアカウントリストと書かれた1.2Gものデータベースファイルがおいてありました。ダウンロードして適当なwebサーバを立ち上げてデータベースに流してみました。

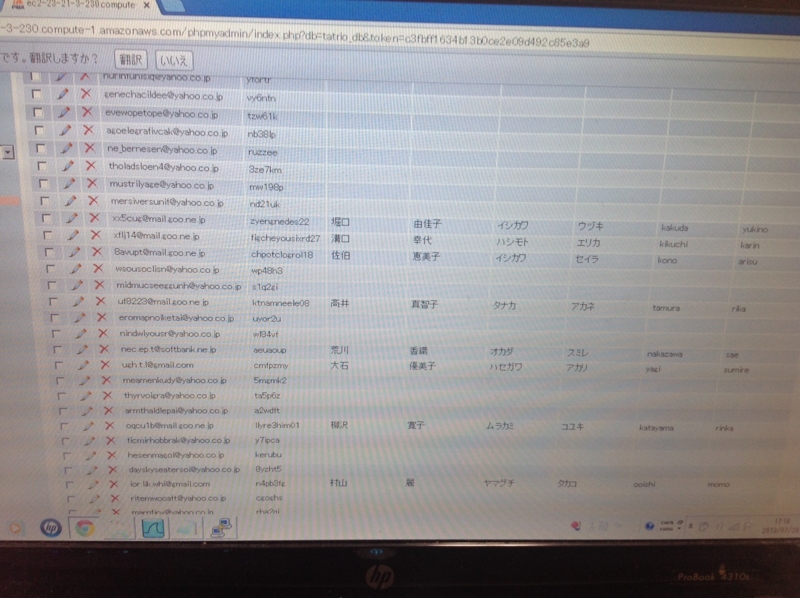

そこにはアドレス、パスワード、苗字、名前、などのセットがおよそ100万件入っていました。最初それは私にしたことを他の人にもして何らかの方法で回収したリアルデータなのかと思いました。しかしよく見ると漢字の名前、カタカナの名前と英語の名前が一致していないなど結構適当なデータでした。

調べるとそこにはfacebookでなりすましをされた友人の名前が入っていました。

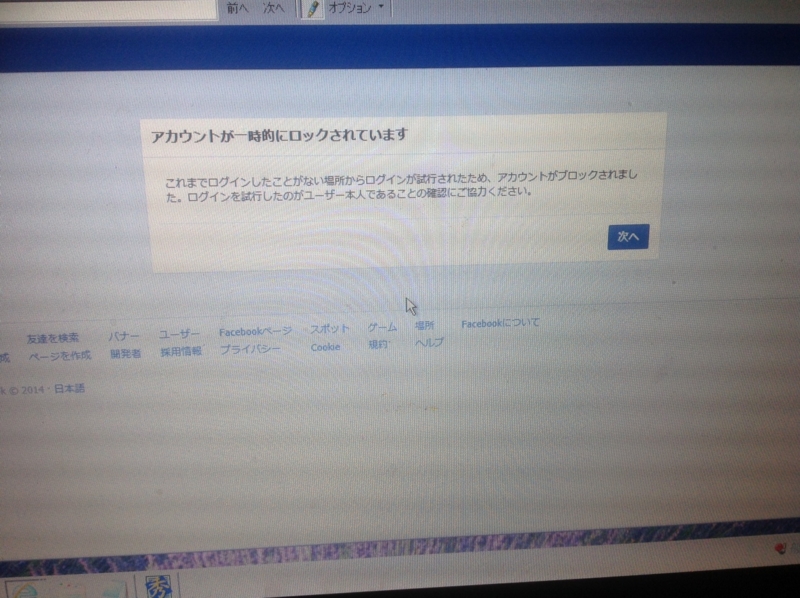

そのカラムにあるアドレスとパスワードをfacebookのサイトで入力し見ると…

このアカウントはロックされています。つまり本当に使われていたデータだということがわかりました。さらに調べてみると...

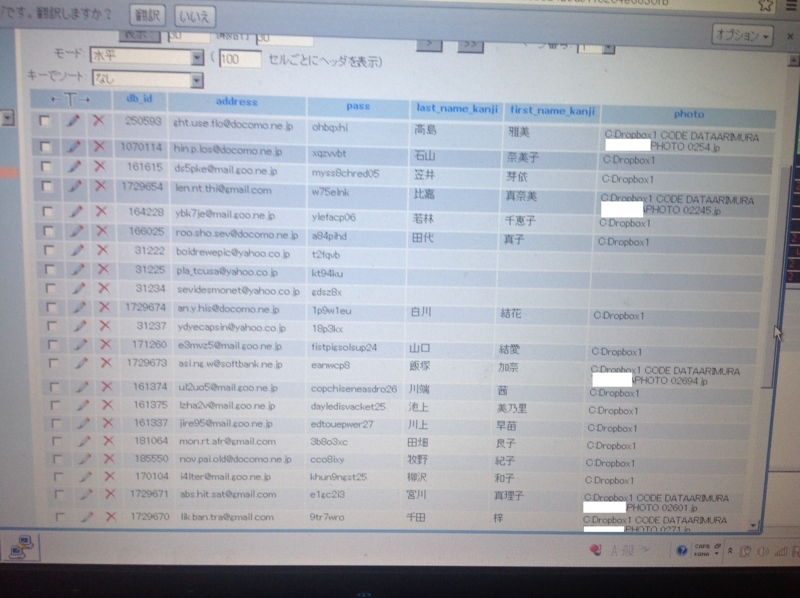

[C:Dropbox1 CODE DATA ARIMURAxxxxxxxPHOTO 02245.jp]

photoカラムがdropboxと連動しており、あろうことか犯人の名前がそのまま出ておりました。ほかのページに犯人が作っているゲームの情報と合わせgoogleに問い合わせたところ実在する人だということがわかりました。

その後、愛宕警察署のサイバー犯罪の担当に電話してこの事件は幕を閉じます。というか警察もこういったことはあまりよく分からないらしく、正直にいうと現在も放置され、今も彼の会社のHPにアクセスするとWORKというスタイリッシュなタブの下にSNSを活用した宣伝広告と書いて仕事されているようです。(私が知らないだけで注意くらいはいっているのかも知れませんが)

特に犯人に思い入れがあるわけでもないので私も追求もせず、放置しておりましたが一年たって思い出したので投稿させていただきました。

ではまた。